Los costos ocultos de las contraseñas

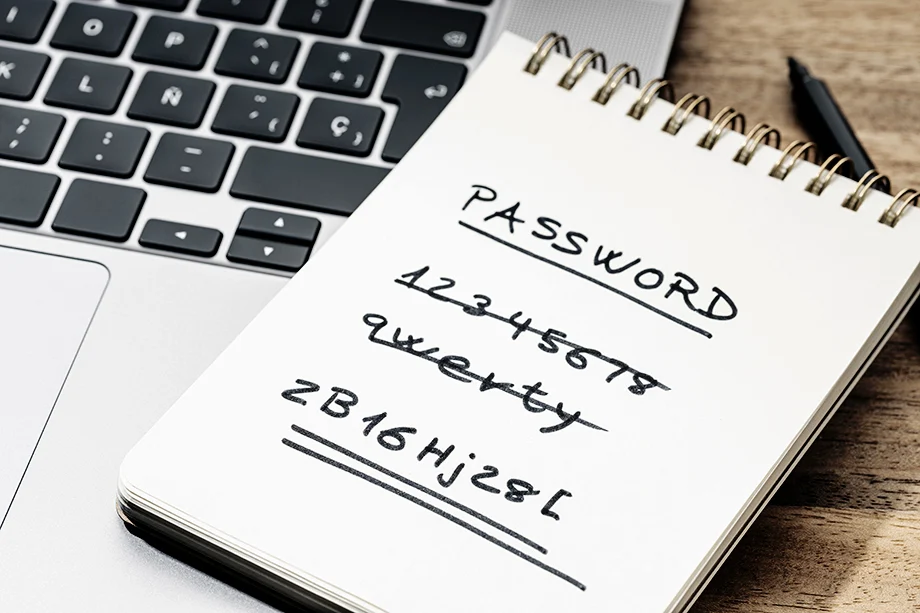

Las contraseñas generalmente se consideran un mal necesario; nadie quiere tratar con ellos, pero te llevan a donde necesitas ir. Incluso después de años de que todos los sitios web y aplicaciones enfatizaran la importancia de configurar contraseñas seguras, las personas todavía se preocupan más por olvidar su contraseña que por las ramificaciones de ser pirateadas. Caso en cuestión: un análisis de 15 mil millones de contraseñas determinó que la contraseña más común es 123456. Peor aún, la cuarta contraseña más popular es la palabra «contraseña «.

El usuario promedio tiene alrededor de 100 contraseñas, y dos de cada tres personas usan alguna forma de la misma contraseña en varias cuentas. Cuando las personas reutilizan las contraseñas, los piratas informáticos pueden saltar de un servicio a otro.

No uses las mismas contraseñas, ¿verdad? ¿O simplemente agrega algunos números y caracteres especiales para hacerlo más complicado? Ese pensamiento tenía sentido cuando todos trabajábamos con teclados completos. Pedirle a la gente que escriba largas cadenas de letras desde su teléfono móvil o reloj inteligente es, en el mejor de los casos, un inconveniente. En cambio, las personas recurren a contraseñas simples y cortas como «123456».

Incluso el Instituto Nacional de Estándares y Tecnología (NIST) es consciente de que las contraseñas son engorrosas. En sus Pautas de identidad digital, señalan que los «requisitos de longitud y complejidad» indebidos pueden «aumentar significativamente la dificultad de los secretos memorizados y aumentar la frustración del usuario… los usuarios a menudo sortean estas restricciones de una manera que es contraproducente».

Las contraseñas son caras

El uso de contraseñas tiene costos reales, tanto en términos de seguridad como económicos. Las contraseñas no son seguras. De hecho, el ataque que derribó el oleoducto de combustible más grande de los EE. UU. fue el resultado de una contraseña comprometida. Los piratas informáticos violaron Colonial Pipeline usando una VPN que no estaba en uso y no estaba protegida por autenticación multifactor (MFA).

Ese es solo uno de miles de millones de ejemplos. En 2021, se filtraron 8.400 millones de contraseñas en la «colección de contraseñas más grande de todos los tiempos». Dadas todas las filtraciones y hackeos, no es una gran sorpresa, en 2022, Verizon informó que más del 80% de las infracciones web involucraron contraseñas robadas y ha habido un aumento de casi el 30 % en las credenciales robadas desde 2017. IBM informa que las credenciales robadas representan el 19 % de todas infracciones. Las contraseñas son tan vulnerables que depender de la autenticación de un solo factor se ha abierto camino en la lista de «Malas prácticas» de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA).

Las contraseñas no solo son inseguras, también son caras. El Foro Económico Mundial encontró, para las empresas más grandes, «casi el 50% de los costos de las mesas de ayuda de TI se asignan a restablecimientos de contraseña». Casi invariablemente se subestima la cantidad de productividad perdida y el tiempo de TI dedicado a lidiar con los problemas de contraseñas.

Por supuesto, las violaciones de datos también son costosas. En el último «Informe sobre el costo de una filtración de datos» de IBM y Ponemon Institute, el costo promedio de una filtración de datos ha alcanzado un máximo histórico de 4,25 millones de dólares, un aumento del 12,7 % desde 2020.

Pasar a Confianza Cero

Aceptemos que las contraseñas son fundamentalmente defectuosas. Los usuarios odian las contraseñas porque son inconvenientes y les impiden acceder a lo que quieren y deberían poder acceder. Los equipos de seguridad odian las contraseñas porque representan una importante vulnerabilidad de seguridad.

Entonces, ¿cómo puede una organización finalmente deshacerse de las contraseñas por completo?

Primero, los líderes de seguridad deben dar un paso atrás y ver dónde y por qué usan contraseñas u otras credenciales. En lugar de usar contraseñas para bloquear todo su patrimonio de TI, piense en acercarse a la confianza cero, un nuevo paradigma de ciberseguridad basado en una máxima: nunca confíe, siempre verifique.

Al avanzar hacia la confianza cero, los equipos de seguridad eliminan cualquier confianza implícita o supuesta entre sus usuarios y dispositivos. Nadie ni nada obtienen un pase gratis.

Si su objetivo es la confianza cero, entonces toda su arquitectura de seguridad cambia, al igual que su confianza en las contraseñas. Recuerde, Zero Trust pide a los usuarios que verifiquen siempre, no que siempre se autentiquen. Si siempre está verificando las solicitudes de acceso, reduce las instancias en las que los usuarios deben autenticarse.

Verificar cada solicitud de acceso puede parecer abrumador, pero no tiene por qué serlo. Una forma de sentido común de avanzar hacia la confianza cero es adoptar los privilegios mínimos, el mínimo indispensable de derechos de acceso que alguien o algo necesita para hacer su trabajo. Si todos los usuarios de su red solo tienen acceso a los recursos esenciales, la verificación y reverificación constante de las solicitudes se vuelve mucho más específica y efectiva.

La administración inteligente de identidades y accesos también puede ayudar a su organización a construir una confianza cero al aprender y basar el comportamiento típico de cada usuario. Un sistema contextual o basado en riesgos puede aprender si un usuario siempre inicia sesión desde las 9 am desde un dispositivo reconocido en Nueva York y realiza la misma docena de solicitudes de acceso, entonces se debe permitir cualquier comportamiento que se ajuste a esas normas. El sistema aún está verificando esas solicitudes a medida que ocurren en tiempo real, pero si un usuario repite los mismos comportamientos, entonces no hay necesidad de desafiarlo con la autenticación intensificada.

Por el contrario, si un usuario inicia sesión a las 3 am desde un nuevo dispositivo en Rusia, entonces merece una investigación. Del mismo modo, si un usuario realiza una solicitud de acceso desde Nueva York a las 9 a. m., se desconecta y luego vuelve a iniciar sesión desde California a las 10 am, un sistema consciente del contexto debe reconocer que es físicamente imposible viajar tan lejos en una hora y marcar la solicitud de acceso.

Sea inteligente y luego vaya sin contraseña

Desarrollar un sistema de seguridad inteligente y consciente del contexto es una excelente manera de avanzar hacia la confianza cero.

También es una oportunidad para que las organizaciones recreen la autenticación: digamos que un usuario típico inicia sesión desde las 9 am desde un dispositivo reconocido, pero solicita algo que normalmente no usa.

Esa es una situación en la que los usuarios, incluso los usuarios legítimos, deben autenticarse con opciones sin contraseña, incluidos códigos QR, datos biométricos y notificaciones automáticas.

Las organizaciones que se mueven hacia la confianza cero, integran el análisis contextual y se quedan sin contraseña pueden obtener grandes beneficios: la confianza cero y el análisis contextual pueden crear un sistema más inteligente, con mayor capacidad de respuesta y más seguro, verificando continuamente las solicitudes de acceso de formas que las contraseñas simplemente no pueden.

Cuando los usuarios tienen que autenticarse, la ausencia de contraseña tiene sus propios beneficios: elimina un problema de seguridad crítico, ahorra dinero, reduce el trabajo de TI y simplifica el acceso para los usuarios. Afortunadamente, ahora es más fácil y asequible que nunca para las empresas adoptar estándares sin contraseña como FIDO.

A medida que más empresas se comprometen a respaldar estándares comunes para inicios de sesión sin contraseña, más fácil y asequible se vuelve. Los estándares de autenticación de FIDO Alliance se basan en que la criptografía de clave pública es más segura que las contraseñas. FIDO también aprovecha la autenticación basada en dispositivos y la tecnología biométrica, como la huella dactilar o el reconocimiento facial, por lo que iniciar sesión es fácil, seguro y uniforme en todos los dispositivos y sitios web.

Al pasar a la confianza cero e integrar mejoras en los estándares y la tecnología, finalmente podemos despedirnos de las contraseñas. Hacerlo conducirá a mejores experiencias de usuario, mejor seguridad y menores costos para las empresas. Eso es ganar-ganar-ganar.

Jim Taylor es director de productos de RSA.

1 comentario en «Los costos ocultos de las contraseñas»

un tema interesante por las crisis que esiste toda compañia para enfrentar las crisis de la compañia y lo que se presente